ゼロトラスト設計・

安全確認済アプリのみ起動可能

マルウェア分析官により科学捜査を全件実施。

それがゼロトラスト設計の

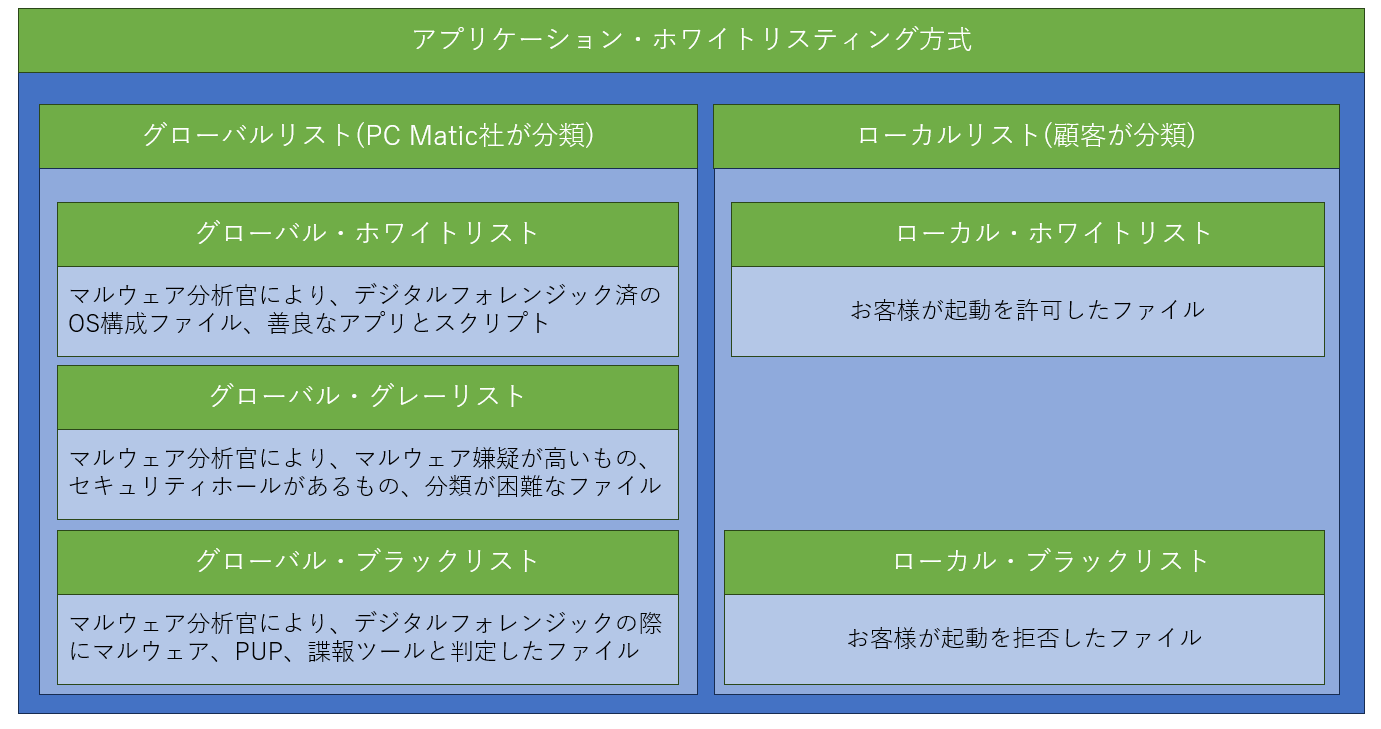

アプリケーション・ホワイトリスティング方式

アプリケーション・ホワイトリスティング方式について詳しく教えてください

一般的なセキュリティソフトやEDRは、過去にマルウェアが行ってきた情報をAIに学習させ、その挙動により自動的にマルウェア判定を行う「動的分析」を行っています。マルウェアと推測される挙動や顧客から報告があった検体は、その後マルウェア分析官により、ソースコード分解され「静的分析」が行われます。

PC Maticは、同社マルウェア分析官の判定を受けていないハッシュ値を持つ実行可能ファイルは、全てAIを助手にマルウェア分析官の手による「静的分析」を「動的分析」に加えて行っています。これによりバックオフィスの作業工数は、膨大となっていますが、全量を徹底調査することはゼロトラトセキュリティ・モデルでは重要な鍵であり、これによりホワイトリスト製品でありながら、従来他社製品と同じ使い勝手を実現しています。

アプリケーション・ホワイトリスティング方式のため、全起動ファイルはPC MaticサーバーへCDNを通じ、起動是非の取得をリアルタイム参照します。

この方式はホワイトリストの強固さと、ブラックリストの使いやすさを両立させた新方式です。(英語:Application Allowlisting)は、NIST SP 800-167で規定されたゼロトラスト・セキュリティモデルに基づき、指定した信頼できる実行ファイルを指定した許可リストあるファイルのみ実行可能とした方式です。それ以外のファイルはすべて実行拒否されるため指定外のマルウェアなどは一切実行することができません。

アメリカ国防総省、商務省、FBIと、PC Matic社を含む民間企業24社が中心となり、対サイバー攻撃能力に優れる次世代のセキュリティガイドライン策定している、ゼロトラスト・セキュリティモデルとして作成されたマルウェアなどに影響されないエンドポイント保護の仕組みです。

基本モデルでは、利用者が作成した「許可リスト」(ホワイトリスト)に指定したファイルのみ実行可能としていますが、許可リスト作成の手間がかかるため、PC Maticは元FBIサイバー捜査部門に長年従事した分析官を始めとした分析チームがAIを助手として活用し、複数のマルウェア専門分析官による動的・静的監査を経て、ひとつずつ善良なアプリケーションを指定。これをグローバル・ホワイトリストとして全顧客に提供。世界中で利用される善良なアプリケーションの99.9%を網羅する許可リストを用意しています。

このグローバル・ホワイトリストによりホワイトリスト方式でありながら、従来のブラックリスト方式の製品と同じ使い勝手で、マルウェアによる影響を一切排除することに成功しました。

このセキュリティ層にプラスし、後述の複数あるホワイトリスト型のセキュリティ層を複数併用することで「多層セキュリティ構造」となっています。

悪意ある者により社内への侵入経路となる脆弱性を含むファイルがパソコンで起動された際に管理者へ通知したり、起動阻止するなどの細かい制御が法人版では可能です。法人・個人版では、侵入に良く利用される著名アプリの強制自動更新機能を併せて提供しています。そして詐欺防止に重点を置いたブラウザー保護機能と組み合わさり、多方面からの脅威を排除しています。

同方式を2016年に提供開始して以来、全顧客にマルウェア・ランサムウェアによる感染を与えていません。アメリカ連邦政府調達認証 FedRAMPに登録された製品です。日本でも社会基盤企業での採用はもちろん、個人版は2010年から市販され、2016年からは日本のパソコンメーカー様の購入時付帯品として採用されています。

【特長】

- ブラックリスト方式の利便性とホワイトリスト方式の強固さを両立

- 未知の新種ウイルスを完全防御できる。これは過去の知見を必要とするブラックリスト方式では不可能

- グローバル・ホワイトリストの提供により、利用者によるローカル・ホワイトリストへの追加が不要

- ファイルパス指定でプログラマも都度ローカル・ホワイトリストへの追加が不要に

- 悪用されやすい脆弱性を抱えた著名アプリケーションを強制自動更新し攻撃面を極小化

- 同方式およびその周辺特許をPC Matic社は8つ保有しています。

一般的なセキュリティソフトと、PC Maticの新方式

一般的なセキュリティソフト:NGAV

犯罪者逮捕型の社会

指名手配済のウイルスを警察官が頑張って逮捕します。現行犯逮捕が原則で、迷惑な行為をするなどのグレーな場合は逮捕しません。警察官は犯罪を犯した場合だけ、犯罪者を逮捕する権利を初めて持ちます。このため誰かは犯罪被害にあってしまいます。

現状ではウイルスの初犯率は96%で、世界中で1000回以上検知される同一ウイルスは、0.01%(2017年1Q マイクロソフト発表)しかありません。このような再犯を逮捕する仕組みでは、初犯だらけのマルウェアに対して守れません。

アプリケーションホワイトリスティング

善良な市民のみの社会

(Zero Trust)

事前に善良であると認定された人のみが生活することができ、指名手配者(ブラック)はもちろん、疑わしいグレーも活動を許可しません。持続型標的攻撃に対応した軍事レベルの強固なセキュリティ基準です。

すべてのファイルが悪質かもしれないと想定し、デジタルフォレンジックを実施。過去に検出されたことのない新種マルウェアをAIの手助けで、マルウェア分析官があぶり出すことに注力しています。善良と確認された場合のみ、起動許可が与えられます。

犯罪を行いそうな者(脆弱なプログラム)は起動許可が与えられないため、犯罪被害に遇うことはありません。(米国および国際特許取得済)

| アプリケーション・ホワイトリスティングの PC Matic SuperShield保護 (個人版・法人版) |

一般的なセキュリティソフト NGAVや PC Matic ブラックリスト保護 (個人版) |

|

|---|---|---|

| 方式名 | アプリケーション・ホワイトリスティング(NIST SP 800-167) プロアクティブ型 (予防療法) |

ブラックリスト & ヒューリスティック方式 リアクティブ型 (対処療法) |

| NIST基準 | NIST CMMC Level 5 (最高) 迄対応可 | NIST CMMC Level 3 (中程度) 迄対応可 |

| 悪意ある者 への優位性 |

じゃんけん後出し 勝ち | じゃんけん先出し 負け |

| 監査エンジン 実装箇所 |

クラウド監査 | 原則端末内 |

| 基本とする制御対象 | バイナリー形式 & スクリプト形式 実行ファイル | バイナリー形式 実行ファイル |

| 防御・駆除対象 | マルウェア、ランサムウェア、スパイウェア、PUA(迷惑アプリ)、 悪質なブラウザ拡張機能、悪質JavaScript、その他プライバシー侵害 |

一般的にマルウェア、ランサムウェアのみ。 PC Maticではスパイウェア、PUA含む |

| 未知の攻撃手法 | マルウェア分析官による判断待ちにより不許可 | 許可し感染 |

| 新しい実行ファイル検出時 | 起動保留、検体をPC Maticに転出し、多数のAIがスコアリングおよび コードへ分解。マルウェア分析官がそれらのデータにより、科学捜査を行い悪意あるコードがなければ24時間以内に起動許可 |

端末内で検査し、過去悪意あるコードに類したものがなければ、即座に起動許可 |

| マルウェア監査ロジック | AIプリプロセス、最終的に全件マルウェア分析官が判断 | 全て機械処理で問題発生時に分析官が対処 |

| 深刻なセキュリティ 欠陥持つアプリ利用 |

利用不可 (NIST SP 800-167準拠) 自動更新を実施 | 利用可能 |

| 著名アプリ欠陥対策 NIST SP 800-40 |

あり (著名アプリケーション自動更新機能) | なし |

| 自己製品へのパッチ | 自動更新。ユーザ対処不要 | 利用者がダウンロードし手動適用 |

| ファイルレス攻撃防御能力 Windows内部コマンド+Script |

デフォルト拒否で防御 | シグネチャーにて後日対処 |

| 脆弱性に起因する リモートコード実行(RCE)攻撃 |

デフォルト拒否で防御 | シグネチャーにて後日対処 |

| プロセス稼働ログ | EDR (端末,Syslog or クラウド), プロセス稼働管理と制御 | 動作ログのみ |

| ブラウザー保護機能 による詐欺対策 |

あり | 原則なし |

| 動画再生中 動画広告スキップ |

あり | なし |

| 管理者用Webダッシュボード | あり | 一部製品にあり |

| サブスク 期限 |

【個人版】1年, 50年 【法人版】毎月, 年次(1~5年)。 【PC Matic PRO embedded】年次, 製造時一括 無期限 |

年次, 端末ライフサイクル |

PC Matic 個人版は、

両方の稼働モードを利用可能

脆弱なアプリ利用時だけブラックリストへ

切り換えができます。