ゼロデイ攻撃・標的型攻撃やランサムウェアに強い理由を教えてください

PC Maticは、ゼロデイ対策に関してもホワイトリストの考え方を採用し、Windowsのもつ汎用性を全て標準で禁止しています。このためゼロデイ攻撃で管理者権限を取得しても、起動・転送・暗号化など不正な行為を一切行うことができません。

ゼロデイ攻撃・標的型攻撃の仕組み

昨今において標的型攻撃の多くは、犯罪組織・国家情報機関によって攻撃対象に向けて専用に作成されます。多くの場合、従来のセキュリティソフトでは検知されないよう高度に作られた新種です。組織は豊富な資金力と人手を持つため、市販のセキュリティソフト、電子メール用セキュリティソリューションを購入して出荷前検査を行っているためです。

このため、事後対処型と言えるブラックリスト方式やヒューリスティック分析(ふるまい検知)を用いた最新のセキュリティソリューションは役に立たたず感染を許してしまうことになります。

標的型攻撃では、Microsoft Officeスクリプト、Windows Script Hostを用いた添付ファイルを通じて感染します。ブラウザ経由では、PDFリーダ、FLASH、Javaなどのセキュリティ上の欠陥を用いて感染します。感染後、バックドアを仕掛けたり、遠隔操作をするためのアプリケーションにより通信を確立します。

次に、通信が確立した状態を把握し、ネットワーク内にあるパソコンやサーバを探索し、スキャナと呼ばれるソフトで存在を検知した機器(NAS等)のセキュリティ上の欠陥を調べ、バックドアを作り定期的に侵入可能なルートを確保します。端末名称などから顧客情報や先端技術の資料など価値のある情報が保管されている端末にあたりをつけます。

セキュリティ上の欠陥によってはそのまま様々な実行が可能ですが、場合によりブルートフォース攻撃や中間者攻撃(MITM)等によってパスワードを不正に取得します。こうして次々とターゲットのパソコンやサーバへ侵入します。

盗む情報を圧縮し、まずは過去乗っ取った外部のサーバへ転送し一時保管します。これにより実行者の特定を困難とさせます。転送後は、侵入した組織にある通信機器や侵入したサーバのログを削除し、侵入の痕跡をなくします。一時的に保管しているサーバへTOR等を利用し、身元の特定が困難になる状態で最終的に情報を取得します。一時保管サーバや、その所在国は、工作員の所属する国ごとに傾向がみられます。

ランサムウェアの仕組み

マルウェアも所詮プログラムです。

実行権限を与えなければ動きません。

ランサムウェアは、主に東欧の犯罪組織がSaaS方式で提供しています。応用したものを国家情報機関が破壊工作を目的に利用している事もあります。

ランサムウェアは、身代金型ウイルスとも呼ばれ、パソコン内および常時接続しているファイルサーバ内の主要なファイルを暗号化し、ビットコインによる身代金支払いを要求する警告表示を画面上にポップアップ表示します。

侵入経路は、標的型攻撃と同じです。ランサムウェアは、「ランサムウェア ルートキット」と呼ばれる暗号化プログラムをビットコイン等で制作者から購入するか、SaaSで借りることに始まります。犯罪組織および悪意をもった一人の個人によってキーワード変更や亜種が生成され、メールや水飲み場攻撃によって不特定多数を標的に広く配布されるのが特徴です。

暗号化するだけでなく、文書やデータベースファイルを外部転送することが流行っており、盗み取った情報の一部をダークウェッブ上に公開し、「全ての機密情報を公開されたくなければお金を払え」と強要してきます。

ビットコインの誕生によって秘匿性をもって資金を得ることが可能となったため、現時点では世界で発見されている新種のウイルスとされているもののうち、このランサムウェアに分類されるものが、急増しています。ランサムウェアには、大別して2種類があります。

(1)難読化されたスクリプトが暗号化する悪質なアプリケーション(配信毎に異なるMD5)をダウンロードし、実行するタイプ (EMOTET等)

(2)難読化されたスクリプトがWindows標準搭載のアプリケーションを利用して暗号化するタイプ (WannaCry等)

SuperShieldが標的型攻撃に強い仕組み

PC Matic SuperShield は従来型や次世代型セキュリティソフトと設計思想が全く異なる新方式を米国政府が新たにゼロトラスト・セキュリティモデルとして定めました。この中核を担うエンドポイント保護方式である、アプリケーション・ホワイトリスティング方式を採用しています。パソコン内にある実行可能な未知のファイルは、実行が許可されずクラウドサーバに転送されます。転送されたファイルは、クラスター化されたコンピュータ上でAI技術を用いて多面的にビッグデータ分析にかけられます。監査された結果は、マルウェア分析官が利用するダッシュボード上に、多数のスコア、ソースコードなどと共に表示されます。善良な挙動をするアプリケーションと最終判断されたものみ起動を許可し、嫌疑やセキュリティホールがあるものは起動が保留されます。軍事基地に「正規の身分証明書」をもっている関係者のみが立ち入ることができる仕組みと似ています。

7つの多段セキュリティ層保護を標準実装 (ゼロトラストネットワーク対応製品)

WANに直接接続され、アップデートなどを一切しないセキュリティ意識の低い利用者を標準的な利用者として想定し、多層保護することでパソコンに悪影響を与えない仕組みにしています。出張中でも安心してパソコンをインターネットに接続することができます。DMZセグメントにあるWindows Serverも強力に保護します。

AMSI(Windows Antimalware Scan Interface)を回避するマルウェアも見つかっており、従来のセキュリティソフトはOSのセキュリティ保護機能を回避されてしまうことがありますが、PC Maticは難読化やリフレクション、偽DLL、メモリの改変など、これらAMSI回避方法のすべてをデフォルト拒否で禁止しています。

-

標準で実行禁止 / Default Deny

標準で全てのアプリケーションの実行権限を剥奪しており、善良と許可されたアプリケーションのみ実行可能としています。EMOTETのようなポリモーフィック型ウイルスは自己を変化させた際にMD5が変化するため、未監査となり起動は禁止されます。 -

ファイルレス・ウイルスも対処 / Fileless Script Control

実行可能ファイルを用いない悪質なスクリプトが増加しており、ブラックリスト方式では対処できないファイルレスマルウェアにも強固に対応しています -

脆弱性を自動排除 / Auto Vulnerability Fix

不正利用の入口となる著名なアプリケーションを強制自動更新し、脆弱性を排除します。PC Maticのこの機能を持つセキュリティソフトは他にはみあたりません。 -

添付された未監査実行ファイルを阻止 / Execute Only "Known Good"

ホワイトリスト方式により、デジタルフォレンジックをパスした善良なアプリケーションと確認されていない場合、添付ファイルの実行は許可されません。私たちが後出しジャンケンをしているため新たに開発された悪質なウイルスを見逃しません。 -

Windows機能の権限剥奪を標準値に / No Rights on Admin

ゼロデイ攻撃にて管理者権限を取得する方法が一般的です。取得されても、ファイルの外部転送、削除、暗号化、移動などをすべて標準値で許可しておらず、悪意あるプログラム・スクリプトがセキュリティホールにより、万が一Windows管理者権限を取得しても、機能が付与されていないため悪質なことを何も行うことができません。 -

プロセス稼働監視で不正を見逃すな / [EDR] Process Monitor

人工知能も完全ではありません。万が一、高度に秘匿されたウイルスの起動をPC Matic SuperShieldが起動許可をしてしまった場合に備え、プロセス監視モニターが、不正な通信や挙動を常に監視し、嫌疑がある場合はプロセスを瞬時に強制停止します。法人版では管理者向けにプロセス稼働監視ダッシュボードを提供しています。 -

ブラウザ保護 / WebShield

IE11, Chrome, Edge, Firefoxの拡張機能に対応。ブラウザ経由での侵入、詐欺広告、マイニングスクリプト、WEBスキミングなどを無効化する強力なブラウザ拡張機能を装備しています。第一段目の保護として機能します。

PC Matic SuperShield を利用することで、電子メールがどこから送信されてきたか、偽装されていないを考えることなく、日常的なパソコン利用を行うことができます。これにより、業務効率を低下させることなく、パソコンをご利用頂けます。

情報流出が起きてしまえば、「取引先からの業務メールを装っていた」などと答弁しても言い訳に過ぎず、企業の信用は回復しません。経営陣から「なんでファイルを開いたんだ」と怒られる心配から開放されます。

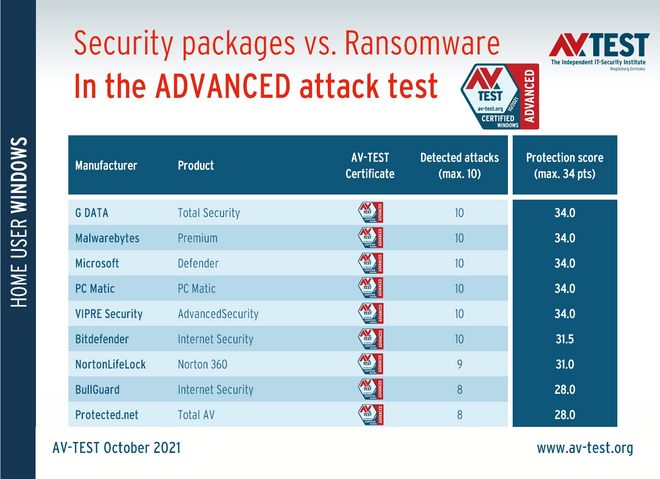

2021年12月1日に独AV-TEST GmbHが消費者向けセキュリティソフトを対象に、10のランサムウェア攻撃シナリオで防御能力を測定し結果を発表しました。

試験に参加した9つのセキュリティソフトのうち、5つの製品が完全に防御しました。PC Maticは、そのうちの1つで、試験に用いられた異なる10の攻撃シナリオ全てを完全防御しました。

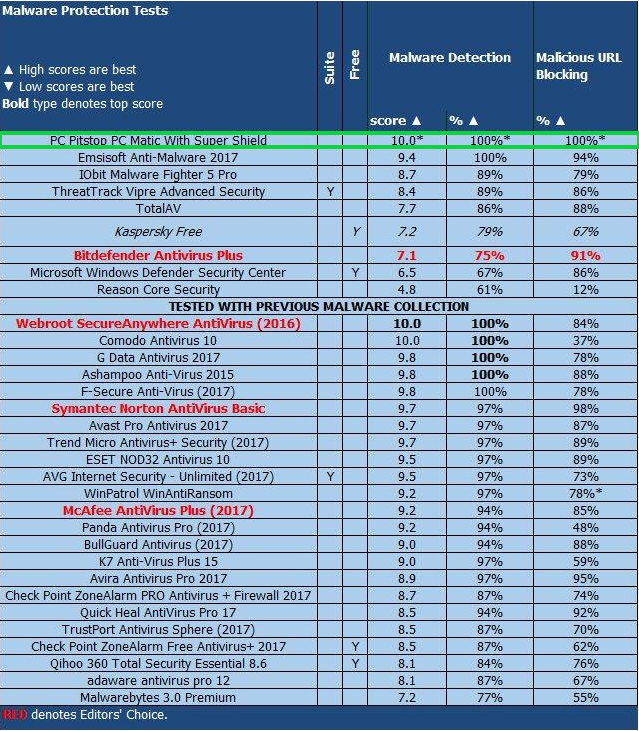

米パソコン雑誌 PC Magazineのリードセキュリティアナリスト、Neil Rubenking氏は、テスト期間内に送信されてくる電子メール内の不正なURLをクリックし、ウイルス感染するかの調査を長期間行っています。同氏による「セキュリティ製品による悪質URL防御力テスト」の結果が2017年9月に発表され、PC Matic SuperShieldがトップスコアを記録しました。同氏は、「PC Maticは100.0%のスコアで競合を引き離しました」 とコメントしています。

標的型攻撃やランサムウェア(暗号型ウイルス)の主要侵入方法であるドライブ・バイ・ダウンロード攻撃に対しても高い防御力と評価されました。

主要国首脳会議がG8からG7へといま参加国が減っています。減るきっかけとなったタイミングで「新たな冷戦時代が始まった」と言われています。戦車や戦闘機を用いた戦いは開始されていませんが、いま第四の戦場と呼ばれているサイバー空間では、世界戦争は開始されています。度々、各国首脳会談によりこのサイバー戦争について語られていますが、解決には至っていません。先進国では空軍、陸軍、海軍に加えてサイバー軍を数万人規模で編成しています。そして残念なことに既に開戦状態にあります。先進国だけでなく北朝鮮もサイバー軍を編成し、敵国混乱や外貨確保のために力を入れていることは国際的に広く知られています。そしてどの国も陣地に侵入することではないため宣戦布告は必要ないと考えているようです。

サイバー軍の攻撃目標は、

- 相手国の情報通信ネットワークに攻撃を行い、経済活動を混乱させる(DDoS攻撃)

- 相手国の軍需企業の情報を取得し、自国の軍事技術へ転用させる

- 相手国の経済的な中心である大手民間企業の情報を取得し、相手国を経済的に混乱させる

- 相手国のインフラ企業を乗っ取り、サービスを停止させ社会を混乱させる

などです。サイバー犯罪の多くは市民生活に影響を及ぼすものです。

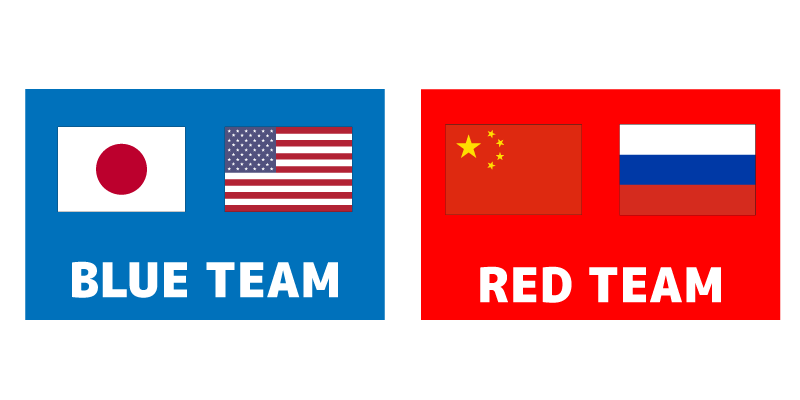

あなたが利用しているセキュリティソフトのエンジンは、どの国で開発されていますか?

開発国の国旗を注意深くみてみましょう。