TOP > FAQ> アプリケーションについて

Windows 11/10ではセキュリティソフトは不要と聞きました

Windows 11/10 標準搭載セキュリティ機能は、セキュリティソフトの中で上位陣に入っていますが、ステージが変わっているマルウェアや様々な詐欺、ブラウザー内で完結する悪意ある手法など、新たな脅威には対応していません。

昨今の脅威はウイルスだけでなく、詐欺により金銭を騙し取る方法が急増しているは、すでにNHKなどでも度々報道されている通りです。それに加え国家間の戦争は、戦争当事国を支援している日本の企業や一般市民をも標的にしています。

Windows 標準搭載品は、マルウェアという視点では上位陣。ただし、詐欺対策防御の機能はない

Windows 11/10は、クラウド上でAI監査を行う強力な次世代エンドポイント保護機能を標準で搭載しています。

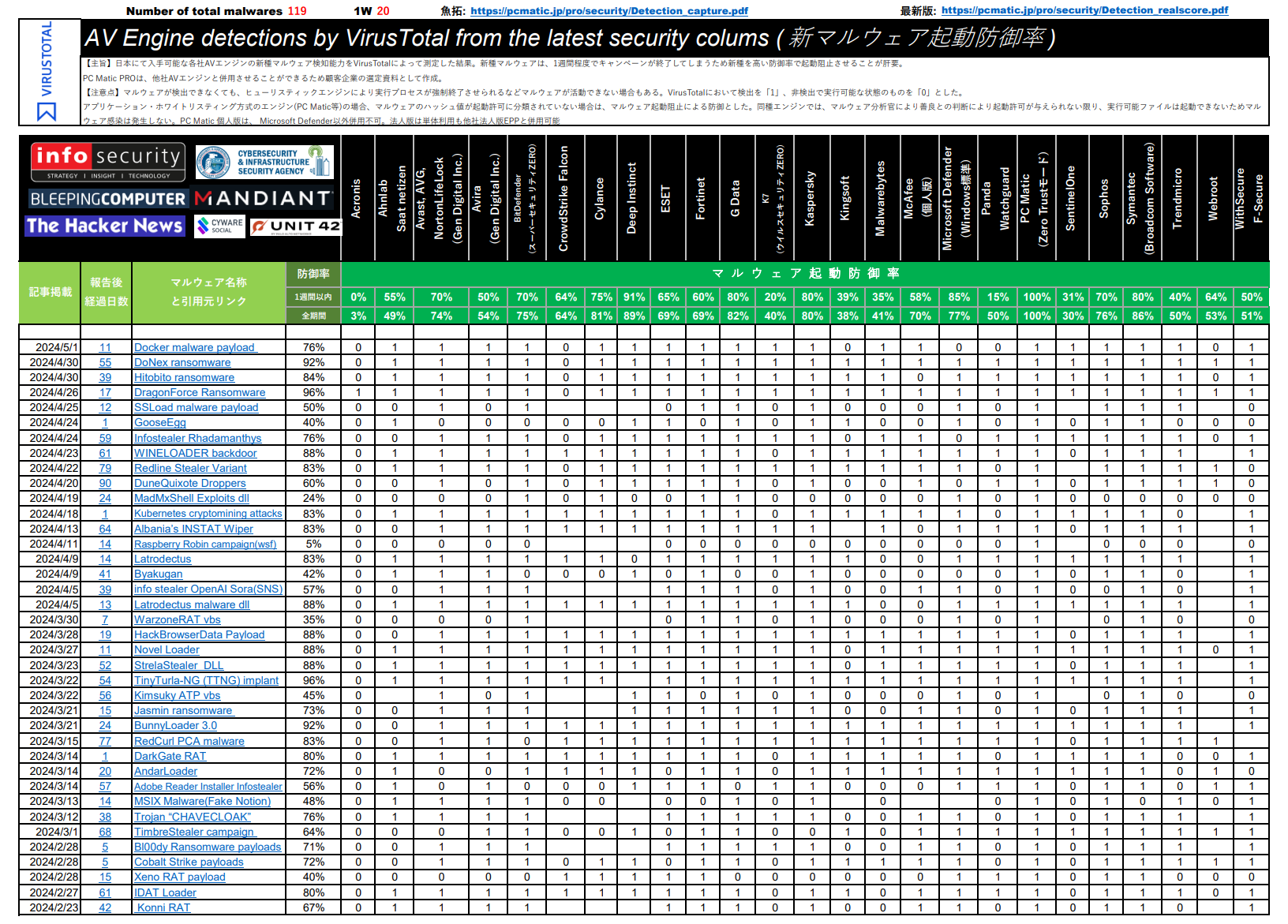

Microsoft Defenderの実力は、以下のチャートをクリックしてご参照ください。セキュリティソフトとして、上位グループの能力があることがわかります。このため「これより弱いセキュリティソフトをインストールすると逆にマルウェアに対して脆弱となるため、Windowsでは市販セキュリティソフトは買うな」という解釈が生まれています。しかしWindowsでは脅威がなくなった訳ではなく、詐欺対策などの別アプローチも必要となっています。

このチャートは、マルウェア検体がVirusTotalにアップロードされ、その検体が各社へ提出された後、マルウェアとして識別されるまで短時間で判定されるかを目的に調査しているものです。エンジンの早期検出能力を調査したものです。

OSが強固なセキュリティ機能を実装してきた今、悪意ある者たちは、著名なアプリケーションのセキュリティホールを突いた攻撃、ブラウザーのみでの詐欺、そして国家が関与した高度なスパイウェアで攻撃を行っています。これら昨今主流である新たな脅威には、過去の知見を基にしたブラックリスト方式のセキュリティソフトは、完全に対応しておらず、3割以上の新種マルウェアを検知できていません(※)。EDR/XDRも過去の知見に基づいて防御するため、新種マルウェアの活動を防御することはできません。(※2024年現在)

セキュリティ上の欠陥は、Defenderも一般的なセキュリティソフトの対象外だが脅威が増大

「脆弱性情報」という言葉を、一般の方でも数年前から良く耳にすることも増えたのではないでしょうか。しかしその脅威について真剣に考えている人は、残念ながら少ないのが現状とも言えます。セキュリティ上の欠陥を抱えるリスクウェアの扱いについては従来はマルウェアとはしていないため、セキュリティに問題を抱えた侵入口となるアプリケーションの利用が可能です。リスクウェアを利用者は気がつかないまま利用し続けます。悪意ある者は、スクリプトなどを駆使してこのセキュリティホールを通じ、パソコンから情報を盗み出したり、暗号化し身代金を要求する等の悪意を働きます。最近では、DLLインジェクションという有用なソフトウェアのサブプログラムの改変版を使用ことで、セキュリティソフトによる検知を回避し、悪事を働かせるのがマルウェア作成者達の間で流行しています。

セキュリティ上の欠陥情報(脆弱性情報)が国際的に共有される仕組みが構築された為、この情報を悪意ある者が機器への侵入を試みるための『情報プラットフォーム』として悪用し、脆弱性情報の公表と同時にセキュリティパッチが当てられる前に、悪意ある者が乱用するケースが激増するようになりました。また、米国Zerodium社のように、まだ公開されていない脆弱性情報を発見者から高額で買い取る企業も、世界各地に存在しています。

悪意ある者は、そのセキュリティホールを突いてパソコン内から情報を取得して外部送信したり、パソコンそのものを破壊します。これらは、Microsoft Defenderも含め、ブラックリスト方式である一般的なセキュリティソフトの対応外です。

例えば、メディアプレーヤーで有名なVLC media playerのセキュリティ上の欠陥を悪用したCicada(中国政府の関与が疑われている組織)によるサイバー攻撃が知られています。【詳細】現在、家電量販店などで見かけるセキュリティソフトで「VLC」を危険なソフトとして認定している製品はありません。

従来型セキュリティ製品の限界により、西側主要先進国は新たなセキュリティ基準を制定

2021年 5月 12日、バイデン大統領は、こうしたアプリケーションのセキュリティ上の欠陥を突いてサイバー攻撃を国家が仕掛けてくることに応じるべく、国家サイバーセキュリティの向上に関する大統領令(EO 14028)を発表し、ゼロトラスト・セキュリティモデル、エンドポイントでの検知及び対応(EDR)、データの暗号化並びに多要素認証の更なる迅速な普及推進を、アメリカ政府機関及びインフラを担う企業に求めました。

バイデン大統領令によるアメリカ政府によるゼロトラスト・アーキテクチャ(ZTA)の設計は、日本のJISに相当するNISTのナショナル・サイバーセキュリティ・センター・オブ・エクセレンス(NCCoE)として、協力企業により策定が現在進められています。ドラフト版は、ほぼ完成し一般公開されています。PC Matic, Inc.は、その策定協力企業の一社で政府調達認証 FedRAMPを取得しています。

ゼロトラスト・セキュリティモデルで防御の必要性

ブラックリスト方式が対処療法的に過去の知見を基に対応していくことに対し、ホワイトリスト方式は安全と確認されているもののみ利用可能とした、予防処置的な仕組みです。ゼロトラスト型エンドポイント保護とも呼ばれます。OSから実行可能バイナリー、各種スクリプトやバッチによる実行など、すべての機能を標準設定で剥奪しているため、マルウェアであってもプログラムの一種であるため活動することができません。セキュリティ上の欠陥に強いのがゼロトラスト型の特長です。

PC Maticは、アメリカ政府が定める新しいセキュリティモデルの「ゼロトラスト」の策定を政府と共に担う民間24社のうちの1社です。私たちが2010年から研究開発をミシガン州と共に行ってきた実績が、このゼロトラスト型エンドポイント保護の推奨へと繋がりました。その強固な仕組みを政府、法人のみならず個人にも提供しています。この方式は、リスクウェアの起動を保留し、悪意ある者に悪用されやすい著名アプリケーションは最新版へ強制自動更新を行い、安全を担保しています。このセキュリティ上の欠陥対策機能は、個人向けのセキュリティ製品への搭載は珍しいかもしれません。

ゼロトラスト・アプリケーション・ホワイトリスティング方式は、膨大な検体データを基に、元FBIサイバー捜査官も在籍するマルウェア分析官により科学捜査(デジタル・フォレンジック)を実施し、善・悪・保留(脆弱等)へ3分類する仕組みです。善良と判断したプログラムのみ起動許可する仕組みで、PC Matic開発元のPC Matic, Incが一部特許取得済です。

ファイブアイズ(米英加豪新)5か国のサイバーセキュリティ関連省庁および警察組織は、特設サイト「STOP Ransonware」にて、PC Maticが採用するアプリケーション・ホワイトリスティング方式のセキュリティ対策を利用するよう幾度となく推奨しています。

様々な詐欺、Webスキミング等、スクリプトによる脅威の急増

ホームページを閲覧するだけで、警告音がして「ウイルスに感染しました」と至急電話を促す画面が表示されたり、仮想通貨をマイニングするなど、ブラウザーを通じた様々な悪質行為が散見されるようになりました。しかしこれらは、Windows標準では防止されませんし、一般的なセキュリティソフトでも対象外となっています。

また、正規のECサイトがハッキングされクレジットカード情報などをスキミング行為を行うよ「Webスキミング」なども流行しています。これらは、ブラウザー内で完結するため、パソコンに常駐するセキュリティソフトでは対処できません。

そして昨今は、この詐欺被害が急増しています。参照:【朝日新聞:ネットバンキング不正送金、昨年の5倍】

このためPC Maticでは、Chrome, Edge, Firefoxへブラウザ拡張機能を提供し、これら悪質なものを非表示や防御する詐欺対策を実装しています。ブラウザー拡張機能でブラウザー内の脅威に対応したセキュリティ機能を提供する製品は、市場では珍しいかもしれません。最近ではこのような新たな脅威が急増しています。(Windows, macOS, iPhone, iPad, ChromeOS, Linux対応)

ネット上の無償セキュリティソフトの利用は危険

前述のチャートをご覧頂ければ一目瞭然ですが、インターネット上で無償提供されてるセキュリティソフトの多くは、昨今の難読化されたマルウェアへの対処力が弱く、Windows 7時代からエンジンの機能があまり更新されていない製品が大半です。Windows 11/10利用者が導入するとセキュリティ保護レベルが大きく低下するため、導入は絶対に行ってはいけません。

Lockbit感染や身代金型ウイルスへの感染は、このような古いソフトで引き起こされています。有名なランサムウェアであるものの未だに感染が発生するのは、セキュリティエンジンが新たな脅威に対応していない証拠です。

古いOSを利用している人は市販セキュリティソフトが必須

Windows 8.1/8/7や、それ以前のOSを利用している人は、これらOSをサポート対象としているサードパーティ製の有償の最新エンドポイント保護を導入しなければ、セキュリティ上のリスクが非常に高い状態にあります。残念ながらマイクロソフトから無償の強固なセキュリティ機能は、これら古いOSでは無償提供されていません。

【まとめ】

Windows 11/10標準のセキュリティ機能は、個人向け市販セキュリティソフトと同等ですが、 「セキュリティ上の欠陥対策」、「スパイウェア」や「ブラウザーを通じての様々な新たな脅威」は対象外となっています。

これらの新しい脅威にも対応した政府基準に準拠した新方式の PC Matic をお勧めします。 日本唯一の同盟国であるアメリカ製でアメリカ合衆国政府 調達認証済のゼロトラスト型の保護方式を法人版は勿論、個人版にもこれらを実装している珍しい製品です。

様々なマルウェアの解説AV-TESTによるランサムウェア試験結果

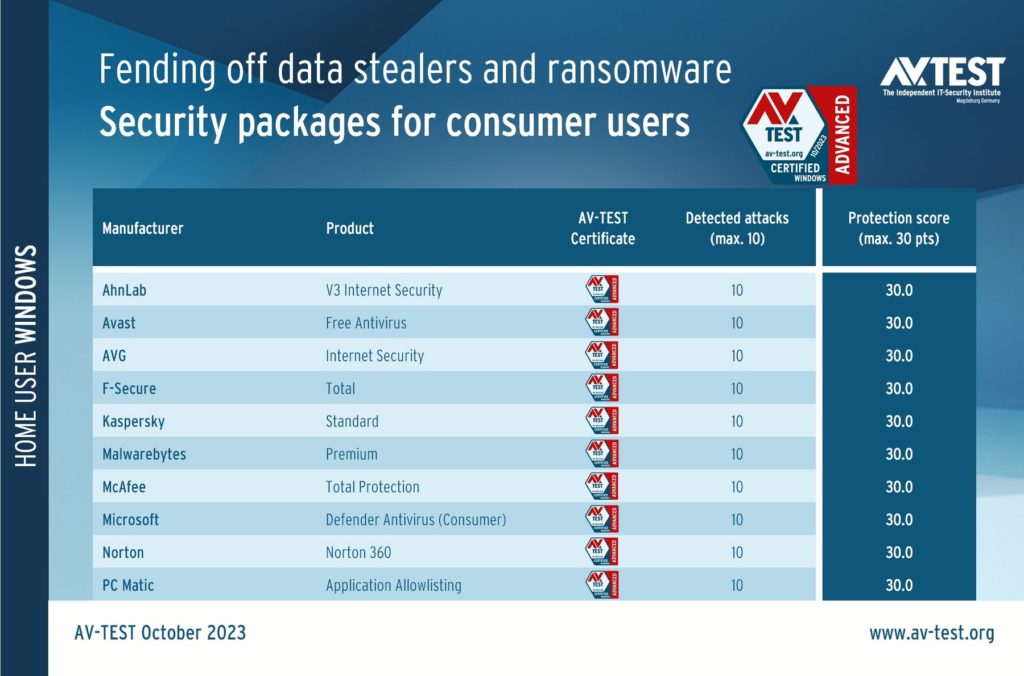

2023年12月20日に独AV-TEST GmbHが消費者向けセキュリティソフトを対象に、10のランサムウェア攻撃シナリオで防御能力を測定し結果を発表しました。本試験はMITRE ATT&CKに準拠し、実態に則した内容で実施される随意試験です。

PC MaticとWindows 11/10標準搭載のWindows defenderは、試験に用いられた異なる10の攻撃シナリオ全てを完全防御しました。

MITRE ATT&CKに準拠した10回の攻撃シナリオしかないため、完全な試験とは言えませんが、Windows 11/10の場合は市販セキュリティソフトをインストールすることで、ランサムウェア感染リスクが高まる可能性があるということを意味しています。

独AV-TEST社による高度なサイバー攻撃試験(ATP Test)の試験結果履歴 (PDF)

米CISA庁、PC Maticが採用する方式の利用を推奨

米CISA庁は、特設サイト「STOP RANSOMWARE」の「初期アクセスベクトル: 前駆体マルウェア感染」セクションで、エンドポイント保護方式を解説。一般的な保護方式ではなく、PC Maticが採用する新たな保護方式である「アプリケーション・ホワイトリスティング方式」の実装を推奨しました。

広告による偽製品比較サイトにご注意ください

アフィリエイトを用いたサイバープロパガンダにご注意ください

インターネット上で「Windows標準のセキュリティソフトで十分?」と検索すると、様々な市販セキュリティソフトが紹介さるサイトがたくさん現れます。AV-TESTやAV-Comparativesの定期試験結果が利用されることがあります。これらの定期試験は、20年前からの古いもぐら叩き性能のための試験方式から変更されていません。いまでは平均4日程度で新たなマルウェアを用いたサイバー攻撃が停止するのにもかかわらず、1か月以上前のマルウェア検体を用いて検出力の調査を行っています。

このため多くのエンジンが100%の検知スコアを出しています。前述のスコアをご覧頂ければわかるとおり、この試験方法は最近の脅威実態に則していません。そして100%を出すことで全員1等賞を獲得できるよう調整し、「年間受賞」を各製品に与えています。

またセキュリティ製品比較サイトの多くはアフィリエイト報酬を得られないため、意図してMirocosoft Defenderの結果を掲載していません。PC Maticも偽情報乱造に加担しないため、厳しい広告規制ガイドラインのある、米国広告業界基準にてアフィリエイトを実施しています。

リンク先をマウスオーバーすると真偽が判ります

また紹介サイトで、市販セキュリティソフトの文字にリンクが貼られていますが、マウスオーバーするとアフィリエイト「a8.net」「valuecommerce」へのリンクが大半です。これらは紹介に応じて報酬が得られる仕組みであり、紹介者は報酬の多いものから順に推奨やランクを付ける傾向がみてとれます。

アフィリエイト記事に関しては「広告」「アンバサダー」などをページ中に表記することが、国際的な自主ルールとなっており、日本ではWOMマーケティング協議会が定めています。無記載は、ステルスマーケティングという手法になります。

現在日本でも、消費者庁によりアフィリエイト広告に対するガイドライン策定がなされ、ステルスマーケティングや虚偽情報の流布に対し、刑罰も含めた法制化がなされました。

また国家が資金源となり、アフィリエイト報酬なども活用したサイバープロパガンダ攻撃が日本を始め世界各国で確認されています。しかし自衛隊の各サイバー部隊は現時点ではサイバープロパガンダへの対処は行っておらず、国民の良識に委ねられています。

国際的には、サイバープロバガンダはサイバー戦において、敵国への有効な攻撃手法とされており、これらの攻撃に対しては、サイバー軍が対応していくようです。

戻る