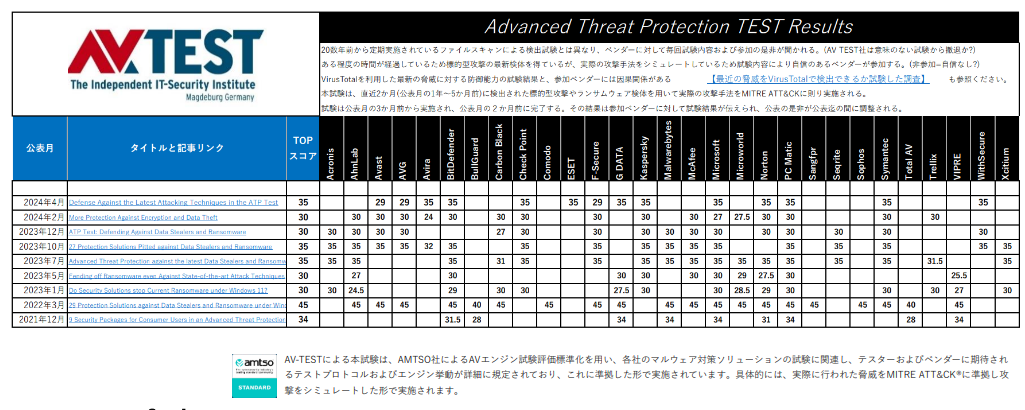

AV-TEST ATP試験

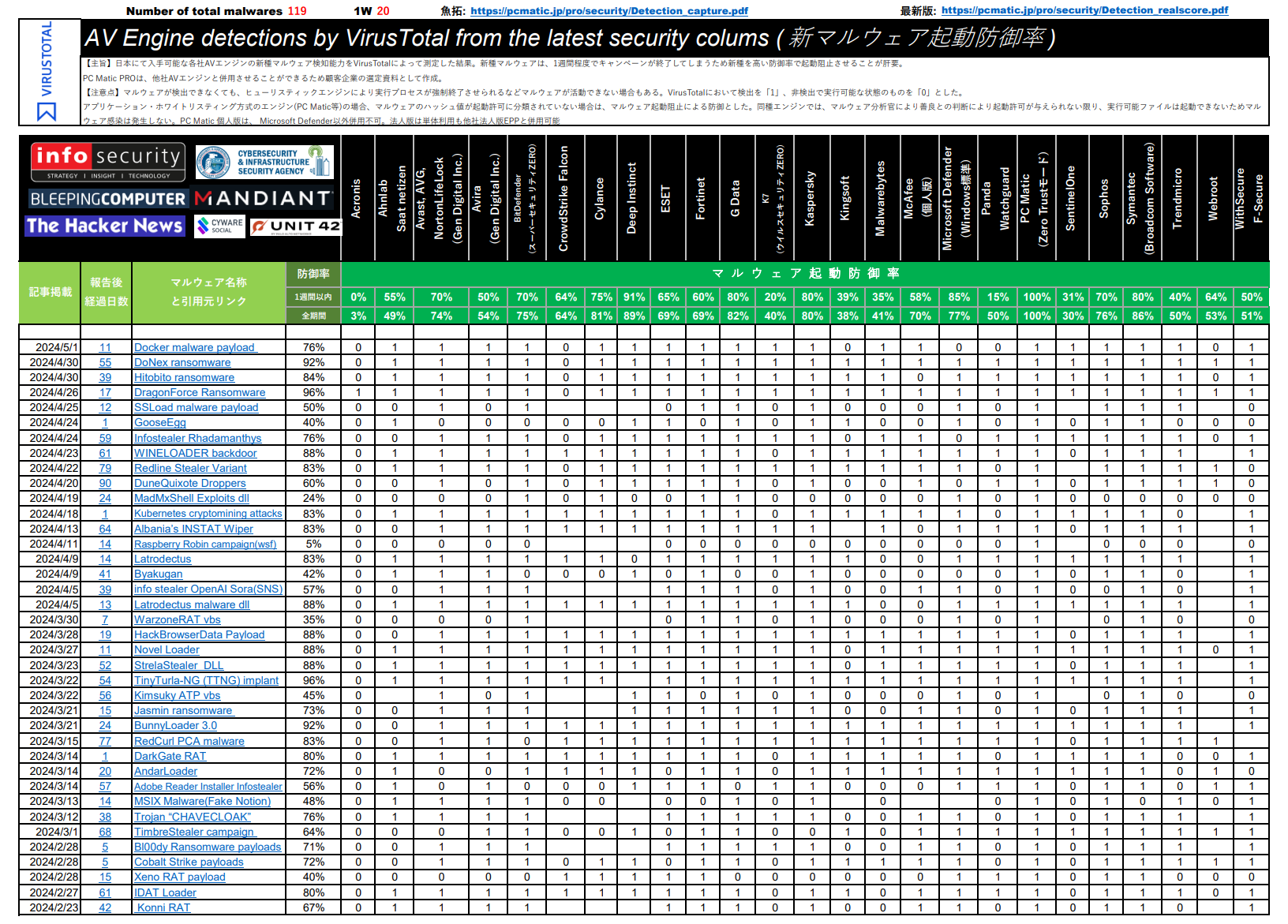

AV-TEST社は長く続く無意味な定期試験とは別に、実際に最近行われたサイバー攻撃をMITRE ATT&CK手順にて再現し、防御能力を測定しています。試験結果は他社製品も含め全参加ベンダーに引き渡され、一般公開情報よりも多くの参加ベンダーの実際の試験結果を得ることができます。

試験結果が芳しくなかった際には、一般公開される試験結果へ非掲載(試験費の返金なし)とすることができます。厳しい試験であるため参加企業は少なく、また結果に満足できず非掲載を選択するベンダーがあります。歯抜けになっているのはその為です。

但し、本試験も最新の標的型マルウェア検体であるといっても、2~3ヶ月経過した検体であり、マルチステージのうちどこかで防御すればよいスコアを得られます。このため完全に防御できて当たり前の試験方法となります。

PDF

XLSX

AV-Comparatives, AV-TESTによる昔からの参加ベンダーが多い定期試験は、顧客企業へ年間賞を与えるための試験であり、実際の検出・防御性能を表しているものではありません。検査検体数は多くありますが、その95%以上は前回までの試験に利用された検体であり、新規追加分は5%に満ちません。「全員1等賞」を目的とした試験で、このことは近年では広く知られてきています。このため、AV-TESTは、ATP試験を今後の主力とするべく、試験頻度を上げ、いままでの試験の実施頻度を下げてきています。

【セキュリティ各社が100%防御と言及していますが?】

残念ながら、一番上のチャートにある検出能力が実態値に近い防御能力にあります。「大企業へサイバー攻撃がなされランサムウェアに感染した」という報道を定期的に耳にしますが、大企業は一般企業よりも多数の従来型セキュリティ製品を併用し、サイバー攻撃に備えています。それでも感染してしまうのは、複数の原因があります。これが100%の防御能力というのは虚偽であることの証拠です。特にサイバー攻撃の入口になりやすい社内業務パソコン経由での感染が挙げられます。

現在マルウェアを作成しているのは「政府のサイバー軍や情報機関そして、その傘下民間組織」「組織化された資金力のある犯罪集団」の2つに大別されます。後者も少なからず政府に関連した集団です。サイバー攻撃の目的は、敵国の経済を混乱させることです。

資金力、組織力があるため、最新のAIサーバーを構築し過去のあらゆる脆弱性(※)情報を基に新しくかつ、分析が困難なマルウェアを年間数十億種類も作成しています。

※脆弱性:パソコンや通信機器などの情報機器にあるセキュリティー上の欠陥です。この欠陥を突いて攻撃対象へ侵入を行います。

これら新しいマルウェアに対し、セキュリティ会社で即座に結果を返す「動的分析」が上記一覧表における従来型セキュリティソフトの主流です。新種マルウェアも過去の悪さをした膨大な情報から悪質なソフトウェアであると識別し、マルウェアと判定する考えです。最近では大半のアンチウイルス・エンジンがAIを用いて業務効率化が行われていますが、スコアは上記一覧表の通りです。

最近のマルウェアはアンチウイルス・エンジンによる検出を回避するため、起動後即座に悪い活動をせず、鳴りを潜めトリガーとなるものを待つ種類が増えてきています。

こうして動的分析で検出できなかったものは、過去の事例に捕らわれない新種として、各社のマルウェア分析官によってソースコードへ逆展開され、「静的分析」がなされます。マルウェアはプログラムの一種であるため、そのソースコードを分析することで、どのような機能を持つのか、なにを目的としているのかを調べることができます。これには、犯罪捜査同様に時間を要する手法となります。しかもソースコードに戻されても、即座に読めないように暗号化(難読化と呼ぶ)されているものが増加してきています。

鳴りを潜めて活動しているため、動き出した時には、「時すでに遅し」となっていることが多いのです。それが、この「防御能力一覧表」に表れています。このため、大企業では端末での感染を防ぐエンドポイント保護(EPP)に加えて、どのようにマルウェアが端末内で活動したのかを後から分析するEDRの装備が呼び掛けられ、通信部分を分析できるNDR、そしてそれらEDRとNDRを統合したXDRという製品も誕生し採用されています。EPP以外は停止するための製品ではなく、分析や制御をすることを主目的に置いた製品です。

一方、政府機関では昔からホワイトリストという端末を利用する組織(政府,大企業)が、認証したプログラム以外のものをすべてロックする仕組みのものが普及しています。ホワイトリスト製品はマルウェア耐性が強いためです。しかし、この従来型ホワイトリスト製品は、後から発見された脆弱性に対処する際に、再度ホワイトリストを再生成しなければならないという手間がかかり、脆弱性の対応に膨大な運用の手間と適用に時間を要するものでした。またファイルレス攻撃という新たな攻撃も誕生し、未対応のホワイトリスト製品では感染が相次ぎました。

そこで西側諸国を主導するアメリカ連邦政府は、各関連省庁とアメリカ国内の民間セキュリティ企業の合同で「ゼロトラスト・セキュリティモデル」の策定を行いました。複数のセキュリティソリューションが、政府および民間企業においてコスト負担が増していること、新たな脅威に従来製品が対応できていないことを解決することを目的としました。

ゼロトラスト・セキュリティモデルでは、

・従来のホワイトリストを拡張し、運用が容易となるクラサバ型のエンドポイント保護(EPP)

・エンドポイント保護自身の自動アップデートによる新脅威への即座対応

・深刻な脆弱性を抱えるファイルの利用停止処置

・脆弱性対策がなされたファイルへ自動的に差し替える機能

・VLANを基本としマイクロセグメンテーションによってLAN内の端末感染を抑制

・各情報サーバーへは権限付与者のみ接続可能とする制限処置

・多要素認証により許可者のみ端末や情報へアクセスできる権限設定

・流出文章であっても、許可者のみ閲覧できる仕様

など多岐に渡り制限を設けた仕組みとしています。

そして、このような新しい設計思想により、必要なハードウェア・ソフトウェアを削減することができ、また自宅やホテルからでも必要に応じて情報へ接続できる容易性などを実現しています。セキュリティを高めることで利便性を下げることがない仕組みを実現しています。

最近では金融取引の際に、スマートフォンに届いた6桁の数字を入力しなければならなかったり、生体認証を求められるのは、ゼロトラト・セキュリティモデルの一部です。

PC Maticは、動的分析に加え、静的分析をマルウェア分析官の手によって安全性を確認された場合のみ、アプリケーションの利用を可能としています。このため、マルウェア分析官による分析を経ていないファイルはすべて利用が阻止されます。ゲームソフトなど大きなアプリケーションであれば、分析に時間を要することがあります。難読化されていれば更に時間を要します。しかし、こうした施策により上記の一覧表に現れているような防御能力を発揮します。これがゼロトラスト型エンドポイント保護です。仕様は、米商務省管轄のNISTによって一般公開されているため、今後は、この方式が各社から発売されくる予定です。

【全件 静的分析を行う必要性】

ファイルを全件ソースコードへ展開し、マルウェア分析官による手作業にて安全性を確認するには、膨大な経験豊富な人的リソースが必要となります。これには多大な運用コストが必要となります。しかし、人海戦術で対応しなければ、以下のような私たちが想像もしなかった事例を防ぐことは困難でした。これらの事例は他社製品ではマルウェアとして判定されていませんでした。(現在は業界内に報告済でマルウェア判定)

・安価な業務用大型3Dプリンターによるデータ流出

業務用大型3Dプリンターは高額です。しかしある国の通販サイトでは、比較的安価な業務用製品が販売されています。日本のある製造業様は、それを直輸入で購入し、利用しようとしたところ、PC Maticがプリンタドライバーを弾くためマルウェア分析官による判定を待ちましたが、その結果は驚くべき内容でした。

プリンターへ印刷をかけると、プリンタドライバーはその3Dデータを、ある国のパブリック・ストレージサービスの特定個人アカウントへ送信する仕様となっていました。プリンターのインクレベルなど保守のために必要と思われる情報ではなく、3Dデータでした。その国柄事情に詳しいPC Matic社員の話では「メーカーが国内企業に対し、3Dプリンター購入する際のオマケデータとして提供している可能性が高いのではないか」との推測でした。

・ポスターサイズの大判文書スキャナーの無断データ送信

ポスターサイズをPDFやJPEG変換することができる大判スキャナーを、ある国の通販サイトから直輸入された観光協会のお客様のスキャナードライバーは、スキャンした文章を過去悪質な利用実績があるグローバルIPアドレスへデータ送信をする仕様であることが判明しました。

・ビットコイン・マイニング・プログラム内蔵の無料ゲーム

ゲーミングパソコンは高性能なCPUやGPUを内蔵しています。ここに目を付けた賢い人物は、簡単なゲームを開発し無料で公開していました。このプログラムの本来の目的はビットコインマイニングであり、そのプログラムはパソコンの多くの資源を用いてゲームプレイ中、ずっとマイニングを行っていました。

この他にも、様々な「安価や無料である理由」がこうしたことを背景に、潜んでいることがあります。しかし、これらの多くはグレーゾーン扱いであり、大半のセキュリティソフトはマルウェアとして当初は判定していませんでした。このような脅威への対策は、全件静的分析を行っているからこそ、活動前に判明させることができました。これが「なにも信用しない」という「ゼロトラスト」という言葉通りのセキュリティ思想なのです。

外部から遠隔操作などが可能となる脆弱性を意図的に仕込み、最新版としてリリースする悪質なケースが急増しています。これらは、ゼロトラストの基準からは「起動保留」として実行が許可されませんが、従来製品では脆弱性はマルウェアではないため、実行は許可されます。これら脆弱性は多くの利用者がいて影響が大きい場合でない限り、MITRE CVE番号が割り振られず、遠隔操作による脅威を広げていっています。その背後には意図した者の存在があるのです。

余談ですが、アップル社による「App Store」は、動的分析・静的分析を同社の審査官による分析を経た上で一般公開されています。このため、利用者がマルウェアや脆弱性に遭遇する危険性が非常に低くなっています。このためアップル社はセキュリティソフトの販売をiPhone, iPadに対して認めていません。